Protezione dello smartphone dei bambini: l’intervista a Giancarlo Calzetta

Durante le serate informative sui pericoli della Rete, prima o poi la domanda sulla sicurezza arriva. Come posso controllare quello che fa mio figlio con lo smartphone? Quali strumenti di parental control suggerisci? Si possono prendere virus?

Ho deciso di girare queste domande a chi si occupa professionalmente di cybersecurity, un giornalista informatico (che lavora per Tom’s Hardware, anche nello spin-off Security.info, e Sole24Ore) tra i più noti e apprezzati in Italia: Giancarlo Calzetta.

Controllare lo smartphone dei bambini?

Lo smartphone è oggi il principale strumento con cui i ragazzi accedono a Internet, usato quotidianamente per andare online dal 97% dei ragazzi di 15-17 e dal 51% dei bambini di 9-10 (dati EuKids Online, vedi tabella sopra).

Molti genitori mi chiedono se esistono strumenti per evitare o limitare i danni. Secondo Calzetta sugli store online si trovano diverse applicazioni per il controllo degli smartphone. Sono app di “parental control”, controllo parentale, e sono davvero tantissime: Giancarlo cita le suite di Norton, Gdata e Kaspersky (qui alcuni consigli proprio di Kaspersky sulla questione smartphone e bambini).

Protezione smartphone dei bambini: non fare le cose di nascosto

Il suggerimento numero 1 di Giancarlo, però, è quello di non fare le cose di nascosto. Questo può costituire un problema non tanto tecnico, ma di relazione, di fiducia. Occorre invece spiegare al figlio perché è necessario proteggersi e come farlo. Non sempre i genitori sono competenti dal punto di vista tecnologico, ma le competenze che servono non sono tecniche. Bisogna fare i genitori: affiancare i ragazzi, senza sotterfugi.

Configurare uno smartphone per farlo usare ai bambini

Sul sito di Tom’s Hardware, dove scrive anche Giancarlo, si trova una esauriente guida su come impostare uno smartphone, nel caso specifico Android, per l’uso da parte dei ragazzi. Dopo aver creato un nuovo utente per il minore, si legge nel pezzo, occorre accedere a Google Play per assicurarsi che mostri solo contenuti adatti ai bambini. Nell’articolo, che si trova a questo link, è spiegato tutto passo a passo.

Quali sono i maggiori pericoli per i minori online?

Sempre secondo i dati EuKids Online, “cresce il numero di ragazzi e ragazze di 9-17 anni che hanno fatto qualche esperienza su Internet che li ha turbati o fatti sentire a disagio (13%). Cresce soprattutto fra i bambini di 9-10 anni, passando dal 3% registrato nel 2013 al 13% del 2017”. Fra i rischi continuano a crescere i contenuti inappropriati (soprattutto quelli legati all’ostilità e al razzismo), l’hate speech, l’esposizione a contenuti pornografici e il sexting, oltre ovviamente a cyberbullismo e dipendenza.

Nell’intervista Giancarlo punta i riflettori prevalentemente sulla questione privacy e sulle informazioni che i bambini e ragazzi pubblicano online. In particolare la loro esposizione sui social. “Occorre spiegare che cosa mettere su Instagram e che cosa no” sottolinea Calzetta. Ecco alcuni suoi suggerimenti:

– Impostare il profilo privato.

– Mai rispondere agli sconosciuti.

– Si aggiungono solo amici che si conoscono fisicamente.

– I ragazzi non devono postare proprie foto sui social.

In effetti è più un lavoro da genitori che da tecnico o smanettone.

Come tracciare l’uso che il ragazzo fa dello smartphone?

La maggior parte delle app di parental control prevede anche una funzionalità di tracciamento dell’attività con lo smartphone del ragazzo. Molto utile per permettergli di rendersi conto di quanto e come usa lo strumento. Del resto spesso i minori, e non solo loro, perdono la cognizione del tempo, davanti a uno schermo. Esistono però anche app specifiche per fare questo, e Giancarlo suggerisce di provare Screentime.

Questione sicurezza: si possono prendere i virus sullo smartphone?

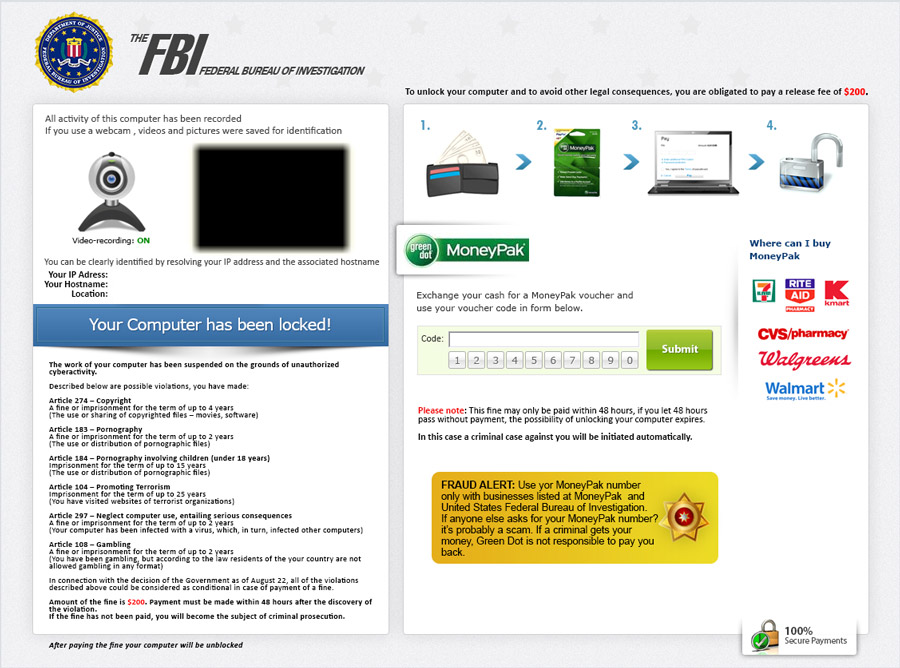

Ultima domanda: serve installare un antivirus sullo smartphone del figlio? La risposta è: assolutamente sì. Sebbene gli antivirus per PC e Mac siano potenti, installare una suite di sicurezza sul telefonico (anche su iPhone!) può certamente aiutare a evitare alcuni problemi. Non basta “stare attenti” quando si naviga, questo il monito di Giancarlo.

Ascolta qui l’intervista a Giancarlo Calzetta

Tutte le interviste del mio podcast “Genitorialità e tecnologia” possono essere ascoltate gratuitamente su Spreaker o direttamente su questo sito. Basta un clic su Play qui sotto. Buon ascolto.